日常に潜む「見えない」アカウント乗っ取りの恐怖

私たちのAmazonアカウントは、今や単なる買い物ツールではなく、生活の利便性を支える「デジタルな我が家」の延長線上にあります。しかし、その扉が、自分でも気づかないうちに内側から開け放たれているとしたらどうでしょうか。

「パスワードは複雑にしているし、2段階認証も設定済み。自分は安全だ」――そう確信している方ほど、今回の実例は衝撃的に響くはずです。X(旧Twitter)ユーザーの@JmaxTopicsの身内で起きたケースでは、これら万全と思われたセキュリティをすり抜け、わずか1日で33万円以上もの不正請求が行われました。

この記事では、この生々しい被害記録から、従来の「パスワードさえ守ればいい」という常識を覆す最新の脅威と、今すぐ講じるべき自己防衛策をお伝えいたします。

巧妙すぎる「9,999円」の配送料トラップ

今回の不正注文を分析したところ、極めて異常な共通点が浮かび上がりました。それは、注文されたすべての商品が「中国系出品者」によるマーケットプレイス商品であり、一律で「9,999円」という法外な配送料が設定されていた点です。

なぜ、攻撃者は商品代金ではなく配送料を釣り上げたのでしょうか。プラットフォームの隙を突く巧妙な輪郭が浮き彫りになってきました。

• 返金プロセスの複雑化: 多くのマーケットプレイスにおいて、配送料は商品代金とは別枠で処理されるためか、被害回復を遅らせる狙いがあると思われます。

• 利益の最大化: 商品自体の価格を高く設定するとAmazonの監視アルゴリズムに検知されやすいためなのか、配送料という「死角」で利益を吸い上げる手法と推測します。

• 配送先のすり替え: 「配達済み」というステータスの偽装がありました。国内の遠方へ荷物を送ったこととなっており、追跡情報を確定させていました。

この「9,999円」という数字は、単なる異常値ではなく、攻撃者が確実にキャッシュを最大化するための「確信犯的な価格設定」だと感じます。

「セッションハイジャック」の衝撃

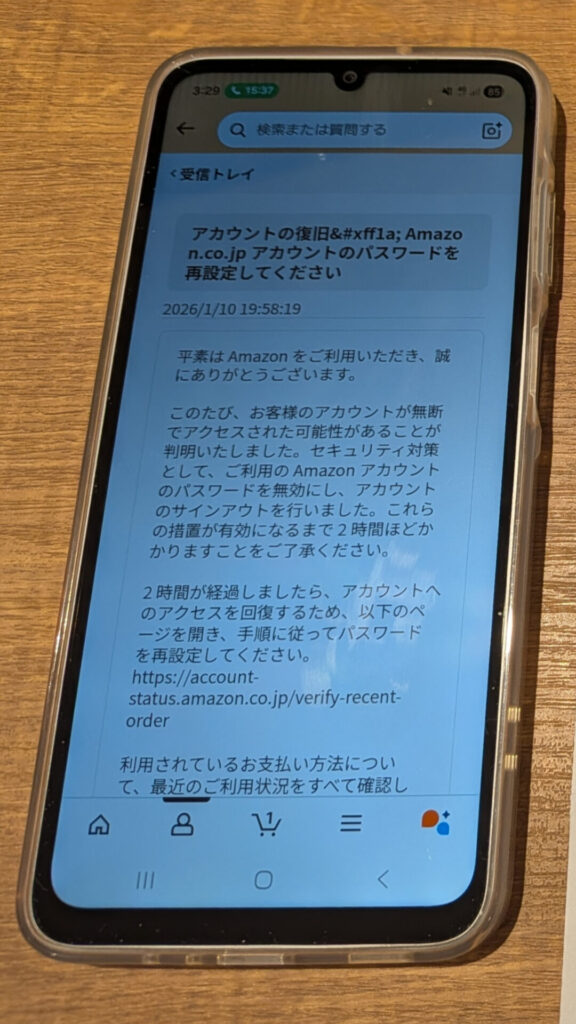

これまでの乗っ取り被害の多くは、偽サイトに誘導して情報を盗む「フィッシング詐欺」でした。しかし、本件が恐ろしいのは、インターネット上の脆弱性を突いた「セッションハイジャック」の可能性が高い点にあります。

ネット上でも数年前から注意喚起されていますが、手口が一段と巧妙になっていることが分かりました。これは、ログイン後にブラウザへ保存される「Cookie(クッキー)」やセッション情報を直接盗み取る手法です。例えるなら、泥棒が鍵をピッキングするのではなく、あなたが玄関を開けた瞬間に、目に見えない姿であなた自身になりすまして家の中へ侵入してくるようなものです。

パスワードを盗まれていなくても、2段階認証をやっていたとしても、Cookieやセッション情報を盗まれて乗っ取られるのです。

この手法は「認証済みの状態」そのものを盗むため、ログイン時にのみ要求される2段階認証すら意味をなしません。私たちが大丈夫と信じていたログイン時のセキュリティ対策が、そもそも無効化されていたという事実は、現代のデジタルライフにおける盲点と言えるでしょう。

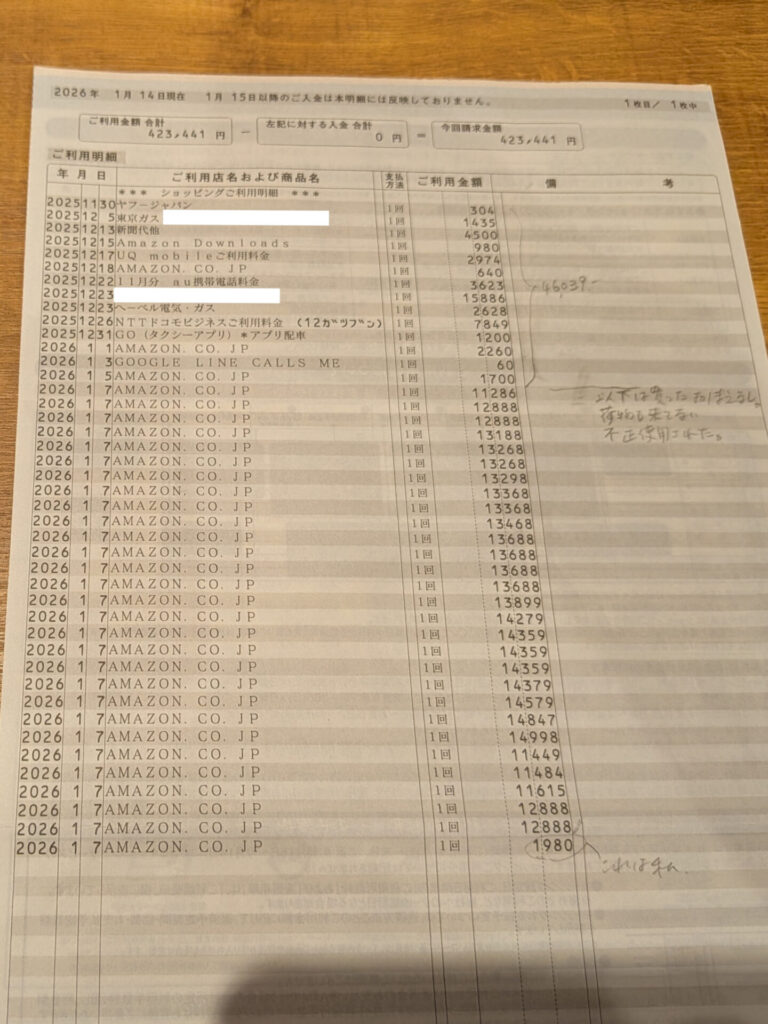

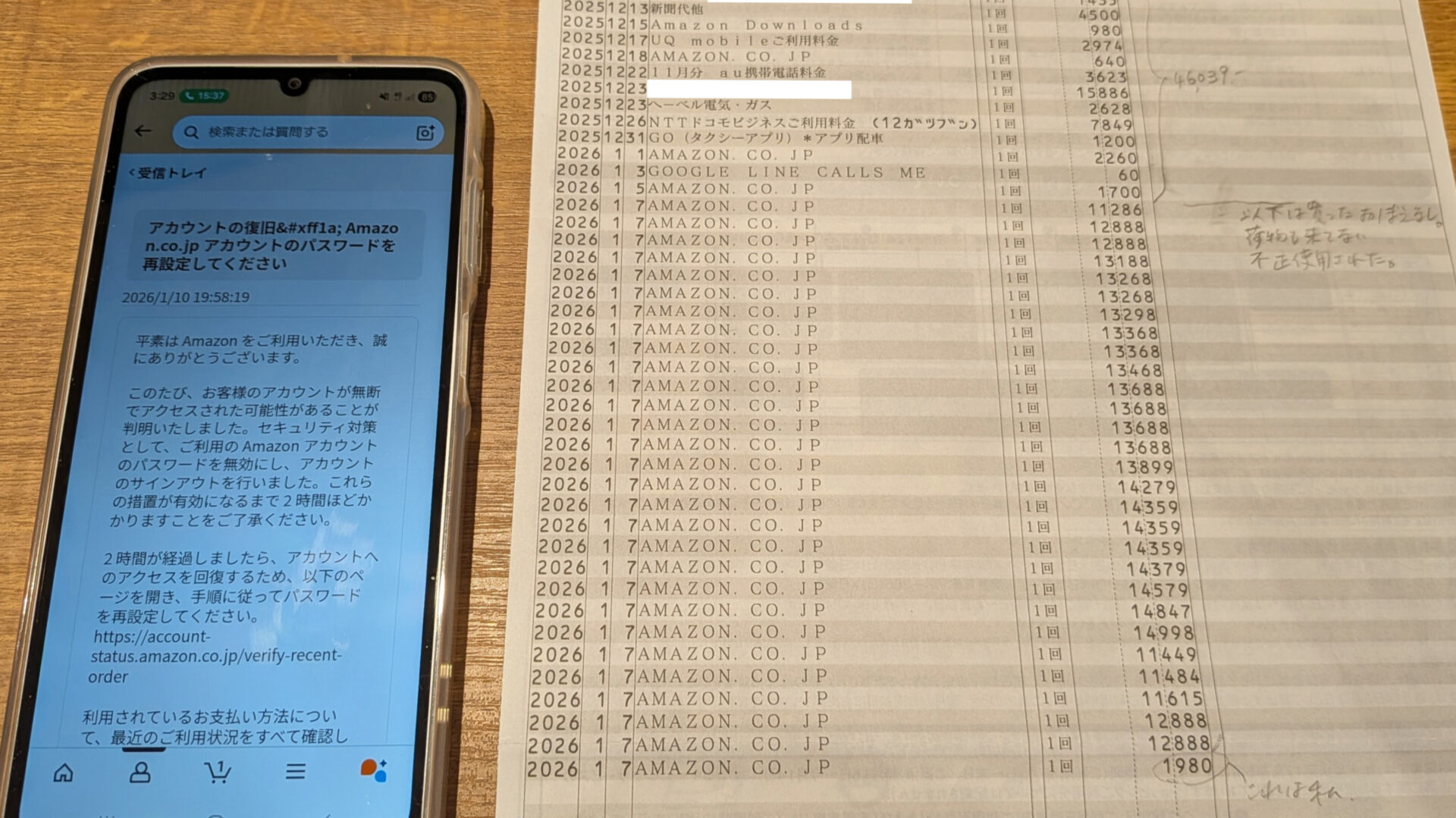

被害総額335,388円、1日で28件もの異常な注文ラッシュ

被害の凄まじさは、クレジットカードの利用明細に刻まれた「攻撃のラッシュ」から読み取ることができます。2026年1月7日、怒涛の勢いで決済が繰り返されました。

• 注文数: 1日で計28件

• 決済金額: 11,286円から14,998円という、高額では無い金額範囲の請求が連続

• 被害総額: 335,388円

クレジットカードの明細には、1ページを埋め尽くさんばかりの「AMAZON.CO.JP」の文字が並びます。攻撃者は発覚を恐れるどころか、アカウントの権限を握っている間に、可能な限りの決済を詰め込むという「強奪」に近い立ち回りを見せました。

さらに、スマートフォンの注文履歴は登録されている自宅住所で「配達済み」となっているにもかかわらず、荷物は被害者の自宅から遠く離れた別の地域へ送り届けられた記録となっていたということでした。これは筆者が直接Amazonとやり取りし、電話口のオペレーターから聞いた話なので間違いありません。つまり犯人はインターネット上で配送先を巧妙にすり替え、Amazonが配送業者から連携を受けている配達先が自宅ではなく別の住所になっていたのです。取引記録上は問題なく完結したことになっており、被害の発覚を遅らせる極めて用意周到な手口です。

Amazon側が被害を認めてくれたと思われる異例の展開

通常、こうした不正アクセス被害はユーザーの自己責任とされるケースも少なくありません。しかし、今回はAmazon側が自社のプラットフォーム上で起きた不正利用を認めてくれたと思われ、全額返金という異例の展開となりました。

これは、迅速な通報と、クレジットカード会社との緊密な連携が実を結んだ結果でした。しかし、裏を返せば、一般的には高度なセキュリティレベルを誇るAmazonのプラットフォームであっても、ユーザーの預かり知らぬ場所で不正利用が生じ得るという、業界全体への深刻な警鐘でもあります。

今すぐ実行すべき「自己防衛策」

「絶対に安全」という神話が崩れた今、私たちは自分の身を自分で守るよう意識をアップデートしなければなりません。今すぐ実行したほうが良いと思われる対策を記載いたします。

1. 注文履歴と「配送先」の即時確認

Amazonの注文履歴を今すぐチェックしてください。特に、注文した覚えがないのに「配達済み」になっている履歴があれば、即座にAmazonのカスタマーセンターとクレジットカード会社へ連絡しましょう。

2. 2段階認証の「強化」:SMSから認証アプリへ

SMSによる認証コードは、通信の傍受やSIMスワップのリスクが伴います。より強固な「Google Authenticator」などの「認証アプリ」へ移行してください。これはセッションハイジャックの直接の防御にはなりませんが、アカウントの基礎体力を上げる必須のステップです。

3. 強制サインアウトとパスワードの再構築

少しでも不審な挙動を感じたら、すべてのデバイスからサインアウトし、パスワードを再設定してください。

4. デバイス・ブラウザ環境を安全に管理する

・信頼できないChrome拡張機能(特に「Ad Blocker」「Amazon関連」「ショッピング支援」を謳うもの)を一切インストールしない・無効化する

(2026年現在も、公式ストア経由で配布される悪性拡張によるcookie窃取やアフィリエイト乗っ取りが多発中)

・ブラウザ拡張は最小限に抑え、信頼できるものだけにする

・マルウェア対策ソフト(できればリアルタイムスキャン付きのもの)を常駐させる

・公共Wi-Fiでは絶対にAmazonにアクセスしない(VPNを必ずオンにする)

・ブラウザのcookie・キャッシュを定期的に削除する、または使用後に毎回ログアウトする習慣をつける

・OS、ブラウザ、拡張機能を常に最新バージョンに保つ(自動更新をオン)

利便性の裏側に潜む「セッション」の隙間を埋めるために

今回の事件は、デジタル化が進む社会において、利便性と脆弱性は常に表裏一体であることを教えてくれました。セッションハイジャックという「見えない脅威」に対し、私たちが持ちうる最大の武器は、最新の詐欺手口を知る「知識」と、定期的な履歴チェックという「習慣」です。

プラットフォームの安全を過信せず、自らのアカウントを能動的に管理すること。それが、あなたの資産と日常を守る唯一の道です。

最後に、問いかけます。 あなたは最後に自分のAmazon注文履歴をチェックしたのはいつですか? 今、この瞬間にあなたの「セッション」が安全であると、自信を持って言い切れますか?

人気記事